187-ФЗ: практическая инструкция - гайд по категорированию объектов КИИ в 2026 году

Адвокат

Автор: Фищук Александр Алексеевич

Участник конференции Праворуб в Питере 2022

Категорирование объектов критической информационной инфраструктуры — не «бумажная повинность», а регуляторный рубильник, который может выключить тендеры, бюджеты и карьеру отдельных должностных лиц.

Небольшой дисклеймер: сами термины «категорирование», «критическая информационная инфраструктура» могут показаться чем-то чужим, далеким и не нужным. Текст сложным, а все эти КИИ, ПАК, СЗИ, ПО — возможной галлюцинацией автора, который на фоне затяжных выходных перепутал «Праворуб» с «Хабром». К сожалению или счастью, нет, не перепутал.

Цифровизация — это не только «милые плюшки», сколько суровые штрафы и уголовная ответственность для тех, кто не понял, что произошло.

В ближайшие несколько лет мы будем продолжать наблюдать кардинальную трансформацию юридического языка, перевод части одних споров с государственными органами в область сервисов и формирование совершенно новых областей практики.

В сети не так много достоверной информации по данному вопросу. Те, кто прошли через «это» не стремятся к тому, чтобы предавать свои кейсы огласке. Поэтому попробуем вначале препарировать весь пласт целиком, а затем уже уделим внимание каждому сегменту.

Термины и определения Критической информационной инфраструктуры (КИИ)

Критическая информационная инфраструктура Российской Федерации — совокупность информационных систем, информационно-телекоммуникационных сетей и автоматизированных систем управления, функционирующих в стратегически важных отраслях экономики и госуправления, нарушение работы которых может привести к социальным, политическим, экономическим, экологическим последствиям или возникновению чрезвычайных ситуаций.

Проще говоря, КИИ — это технологические узлы, без которых страна или её крупные (значимые, существенные) части перестают нормально функционировать. Это SCADA-системы энергосистем, платёжные процессинговые центры банков, диспетчерские системы железных дорог и аэропортов, региональные медицинские информационные системы, узлы связи операторов, АСУ ТП водоканалов и очистных сооружений. Критерий отсечения жёсткий: если ваша система упала, и это заметили только вы — это не КИИ. Если упала и без света остался город, остановились поезда или рухнул межбанк — поздравляю, вы объект критической инфраструктуры со всеми вытекающими обязательствами.

Попадание в контур КИИ автоматически включает юридический пакет: обязательное категорирование объектов, создание системы безопасности по 63 мерам Приказа ФСТЭК № 239, взаимодействие с ГосСОПКА, запрет на использование иностранных средств защиты информации, регулярные проверки ФСТЭК и административная ответственность до 500 тысяч рублей за нарушения. В особо тяжёлых случаях — уголовная ответственность по статье 274.1 УК РФ (до 10 лет лишения свободы).

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА) — организационно-техническая система, созданная для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты.

ЕСБ ЗОКИИ (Единая система безопасности значимых объектов критической информационной инфраструктуры) — информационная система, предназначенная для автоматизированного учёта значимых объектов КИИ и обработки сведений о них.

Категорирование объектов критической информационной инфраструктуры — процедура присвоения объекту КИИ одной из категорий значимости (I, II или III) либо принятия решения об отсутствии необходимости присвоения объекту КИИ категории значимости.

К январю 2026 года контур категорирования объектов КИИ стал предельно жёстким.

Обновлён порядок категорирования — Постановление Правительства РФ №127 (в редакции ПП №1762 от 7 ноября 2025 года).

Начат переход на доверенные программно-аппаратные комплексы (ПАК) и отечественные средства защиты информации (СЗИ).

Расширена и ужесточена отчётность перед ФСТЭК и ГосСОПКА: введены новые формы сведений с детализацией до уровня конкретного СЗИ и версии ПО.

Официальной сводной статистики за 2025 год пока нет, но данные за 2024–2025 годы демонстрируют системные проблемы:

- более 1100 нарушений, зафиксированных ФСТЭК за 10 месяцев 2025 года при проверке 700+ объектов КИИ;

- 98% нарушений связаны с расхождением между фактическим перечнем объектов и данными реестра ЕСБ ЗОКИИ;

- 208 тысяч кибератак на критическую инфраструктуру РФ в 2024 году (официально заявлено), из них значительная доля — длительные, скрытые, выявленные уже «по факту шифрования».

Система зачищает периметр. «Коса» действительно набирает обороты — и незнание регуляторной базы уже не рассматривается как смягчающее обстоятельство.

КИИ — это не статус для гордости в презентации инвесторам, это регуляторная петля с бюджетом на защиту от 3 до 30 миллионов рублей на объект и постоянным надзором со стороны государства.

Теперь попробуем разобрать всю эту инженерно-юридическую кухню через призму бесконечных нормативных актов. Дофамина от чтения будет не так много, но новые нейронные цепочки гарантированы.

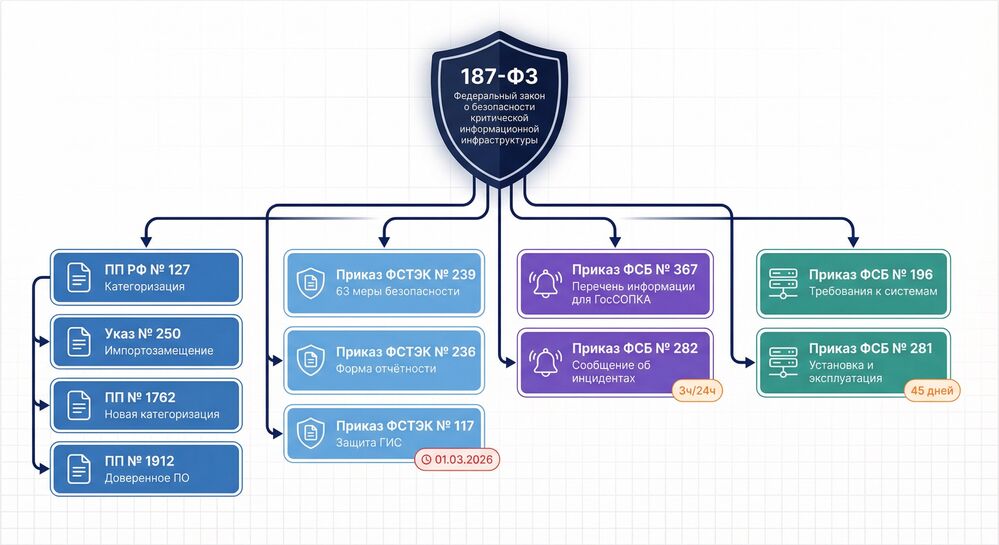

1.Архитектура нормативной системы КИИ

Здесь вдумчивый читатель может вспомнить бесчисленные имиджевые проекты по переодеванию людей в роботов. Вспомнить про переклеиванию ярлыков с китайского на «отечественное», про ChatGPT, который используется некоторыми чиновниками из структур, которые борются с этим самым ChatGPT. И в этом будет фундаментальная ошибка.

Место кремния заняла бумага. И в случае с КИИ, для регулятора эта бумага безупречна.

Кластер, импортозамещение, мессенджер, категорирование, ПАК, ГосСОПКА, ЗОКИИ, Мах (через икс, а не через ха) — и вот у нас уже не инфраструктура, а лингвистический стендовый полигон, где скорость регуляторного потока измеряется не в инцидентах, а в «махах по ЗОКИИ».

Но это так, немного разбавить текст. Ведь далее еще интересней. Постепенно и последовательно создана система, которая должна сделать применение восточного железа и западного программного обеспечения невозможным.

Обо всем по-порядку.

1.1. Федеральный закон №187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» от 26 июля 2017 года (вступил в силу 1 января 2018 года)

Определил субъектов и объекты КИИ; ввел процедуру категорирования; установил обязанность по созданию систем безопасности значимых объектов (ЗОКИИ); регламентировал взаимодействие с ГосСОПКА через НКЦКИ.

Или, проще говоря, запустил новые правила игры с «отложенным эффектом».

Закон охватывает 14 сфер деятельности (отраслей) в понимании статьи 2 187-ФЗ:

- здравоохранение;

- наука;

- транспорт;

- связь;

- энергетика;

- банковская сфера и иные сферы финансового рынка;

- топливно-энергетический комплекс;

- атомная энергетика;

- оборонная промышленность;

- ракетно-космическая промышленность;

- горнодобывающая промышленность;

- металлургическая промышленность;

- химическая промышленность;

- иные отрасли, определяемые Правительством РФ в соответствии с законом.

Примечание: «социальное обеспечение», «государственное управление» часто всплывают в аналитике как де-факто срезы, но в статье 2 как отдельные отрасли не прописаны.

С 1 сентября 2025 года из перечня субъектов КИИ исключены ИП. Генерал-подрядчик-ИП с доступом в АСУ ТП формально вздохнул с облегчением, но его заказчики — нет. Возможно, это просто перекладывание ответственности на более платежеспособных субъектов.

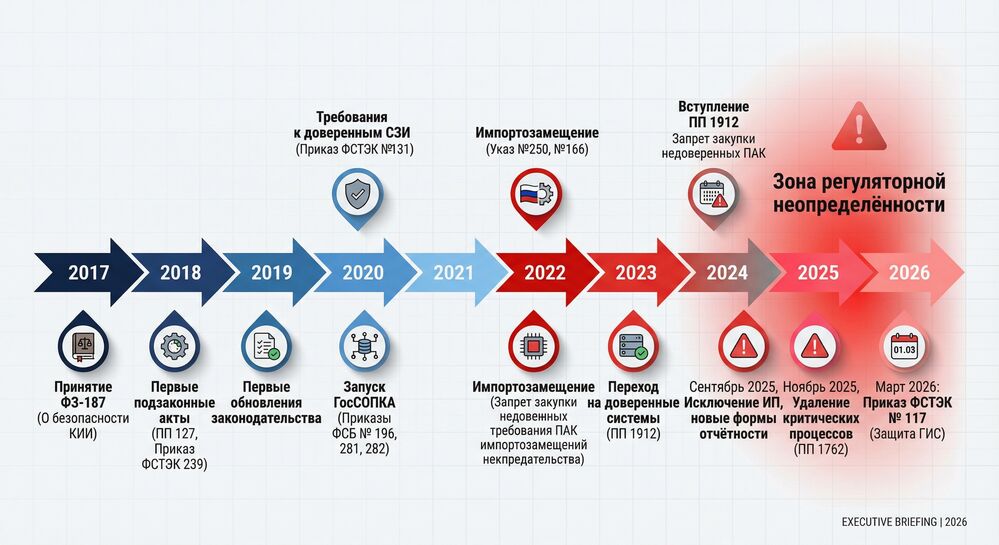

1.2. Ключевые вехи эволюции законодательства

Чтобы стало окончательно понятно, что это никакие-то там ребята что-то перепутали и все вот-вот вернется назад — в мир понятных архаичных протоколов, рассмотрим динамику явления. Пока одни переклеивали ярлыки и переводили платежи в USDT, другие постепенно и последовательно выстраивали «регуляторные клещи».

2017–2018. Фундамент

- 26 июля 2017 — принятие 187-ФЗ

- 8 февраля 2018 — ПП РФ №127 «О категорировании объектов КИИ» базовый подзаконник к 187‑ФЗ, который устанавливает порядок и сроки категорирования объектов КИИ, а также перечень показателей критериев значимости и их значений для присвоения категория значимости (1–3) либо признания объекта незначимым

- 25 декабря 2017 — Приказ ФСТЭК №239: базовый норматив, устанавливающий требования по обеспечению безопасности значимых объектов КИИ, применяемые уже после присвоения категории по ПП РФ №127.требования по обеспечению безопасности значимых объектов КИИ (63 меры)

- 21 декабря 2017 — Приказ ФСТЭК №235: требования к созданию систем безопасности ЗОКИИ (часто путают с «формой сведений», но это именно про СБ, а не про ГосСОПКА). Требования адресованы субъекту как единому организму, но в реальности ландшафт раздроблен на ИТ‑подразделения, аутсорсеров и цеховые АСУ, что делает целостную систему формально‑бумажной.

2020. Первая актуализация

- Корректировки Приказа №239 с учётом практики. Корректировки 239‑го приказа идут по траектории «затянуть гайки там, где практика показала дыры»: уточнение требований к ПО/оборудованию, DDoS/удалённому доступу, испытаниям, инцидентам и контролю реализации мер

- Разъяснения по компенсирующим мерам (бумажный вахтовый журнал, ручные процедуры и т.п.)

2022. «Импортозамещение» в рост

- Указ Президента №166 от 30 марта 2022 года — формализует политическое решение: форсированный отказ от иностранного ПО/железа на значимых объектах КИИ и перевод их на «доверенный» отечественный технологический контур. Вводит запрет на закупку иностранного ПО (в т.ч. в составе ПАК) для использования на значимых объектах КИИ без предварительного согласования с уполномоченным федеральным органом или ЦБ (для подконтрольных ему структур). С установленной даты (с 01.01.2025, с учётом поправок 2025 года — с оговоркой «если иное не установлено федеральным законом») органам власти и заказчикам фактически запрещено использовать иностранное ПО на значимых объектах КИИ

- Указ Президента РФ от 01.05.2022 №250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации» задаёт надотраслевой, «над‑187‑ФЗ» режим для госсектора, системообразующих организаций и субъектов КИИ: усиливает требования к ИБ‑контуру, организационной структуре и происхождению средств защиты информации

- Постепенное закручивание гайки: от запрета закупок к запрету эксплуатации.

2023–2024. Переход на доверенные ПАК

- Постановление Правительства РФ от 14.11.2023 № 1912 устанавливает регламентированный порядок миграции субъектов КИИ на доверенные ПАК на значимых объектах, превращая «импортозамещение» в юридически обязательный график с KPI по доле доверенных комплексов. Это уже не «рекомендации», а жесткий режим планирования, отчетности и поэтапного вытеснения недоверенных решений к дедлайну 2030 года

Нормативная цель: обеспечение технологической независимости и безопасности КИИ через преимущественное применение доверенных программно-аппаратных комплексов на значимых объектах

Правительство утверждает Правила перехода, исполняющие Указ Президента № 166 от 30.03.2022, тем самым включая тему доверенных ПАК в «жесткий» контур нацбезопасности, а не просто ИТ-политики.

Кого бьют и чем

Адресаты: субъекты критической информационной инфраструктуры (энергетика, транспорт, связь, финсектор, здравоохранение, госсектор и др.), у которых есть зарегистрированные значимые объекты КИИ

Обязанность: сформировать и реализовать план перехода с описанием объектов, текущих ПАК, целевых доверенных ПАК, затрат и сроков, с последующим согласованием с уполномоченным органом

Ключевые сроки и запреты

Жесткий дедлайн: до 1 января 2030 года субъекты КИИ должны перейти к использованию доверенных ПАК на значимых объектах.

С 1 сентября 2024 года вводится запрет на приобретение и использование недоверенных ПАК, за исключением отдельных единичных российских изделий; фактически это рубильник для массового использования иностранного «железа+ПО» на значимых объектах.

Механика планирования и контроля

Уполномоченные органы по отраслям разрабатывают и ежегодно до 1 мая обновляют отраслевые планы перехода с целевыми долями доверенных ПАК и мерами по их внедрению; затем доводят их до субъектов КИИ.

Субъекты КИИ обязаны учитывать в планах структуру применяемых ПАК, планируемую долю доверенных решений, CAPEX/OPEX на миграцию и соблюдать формализованные требования к ПО, в том числе связку с реестром отечественного ПО и отраслевыми правилами по иностранному ПО.

1 сентября 2025 года. Перестройка правил

- Исключены ИП из субъектов КИИ

- Обновлена форма сведений по Приказу №236:

- несколько сфер деятельности субъекта;

- наименование типового отраслевого объекта КИИ;

- доменные имена и внешние IP;

- детальное описание ПО, СЗИ, моделей, версий и сертификатов

- Уточнены требования к отчётности по переходу на доверенные ПАК

С 1 сентября 2025 года появился со «вторым слоем бронеплиты» вокруг КИИ: сужение круга субъектов КИИ, повышение формальной планки входа и одновременное резкое увеличение детализации отчётности по объектам и технологиям. Переход на доверенные ПАК перестал быть «политической декларацией» и превращается в управляемый через договоры и планы перехода инструмент прямого контроля.

По факту это означает ужесточение надзора над крупными игроками, зачистку регуляторного «шума» из ИП и мелких юрлиц и одновременное повышение прозрачности инфраструктуры и жизненного цикла ПАК/ПО для регулятора.

Приказ ФСТЭК № 236 изменён через приказ № 247 от 11.07.2025: с 01.09.2025 действует обновленная форма направления сведений о результатах категорирования.

Форма теперь допускает указание нескольких сфер деятельности субъекта КИИ по одному объекту, что убирает искусственное «притягивание» объекта к одной отрасли и осложняет схемы манипуляции профилем риска.

В форму включено обязательное указание:

наименования типового отраслевого объекта КИИ (по утверждаемым Правительством/ФСТЭК перечням);

доменных имен и внешних IP‑адресов информационных ресурсов, имеющих прямое подключение к Интернету.

Как только перечни типовых ОКИИ стабилизируются, регулятор получает «карту» публичных точек входа на значимые объекты; дальше — автоматизированный Risk scoring и прицельные проверки по сетевым признакам.

18 ноября 2025 года. Переразметка поля

- 7 ноября 2025 — подписано ПП РФ №1762

- 18 ноября 2025 — вступило в силу

- Исключено понятие критических процессов из формальной процедуры категорирования

- Основой категорирования стали типовые отраслевые перечни объектов КИИ и отраслевые особенности категорирования

- Обновлены показатели критериев значимости: расширен транспортный показатель с учётом категории объекта транспортной инфраструктуры и скорректирован показатель по ГОЗ;

11 апреля 2025 года: Приказ ФСТЭК №117

- Объединены требования к защите государственных информационных систем (ГИС) и ряда иных ИС госорганов, ФГУП и муниципальных структур

- Важный момент: требования распространяются и на подрядчиков, имеющих доступ к ГИС

- Вступление в силу — 1 марта 2026 года

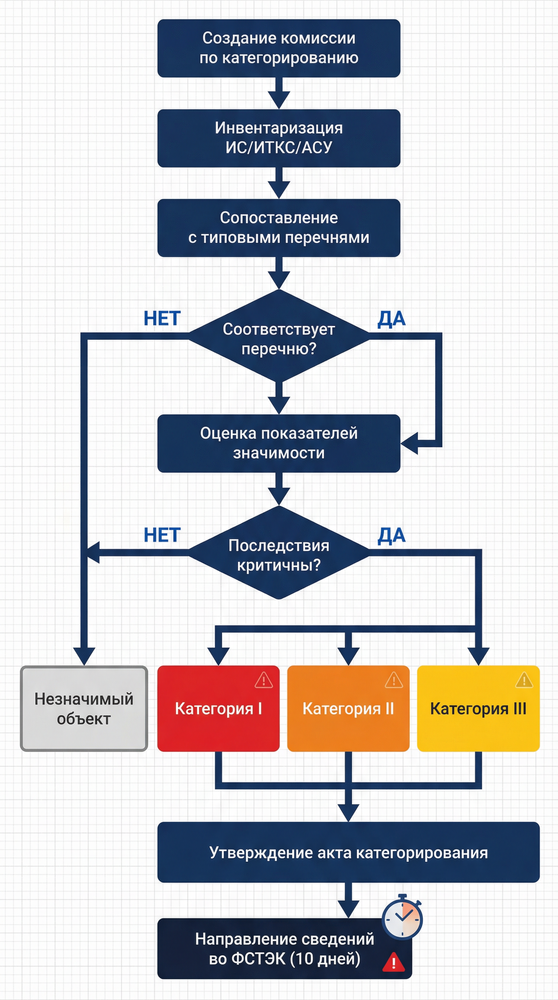

С учетом сложности материала, в статье используется инфографика, а некоторые понятия рассмотрены несколько раз под разным углом.

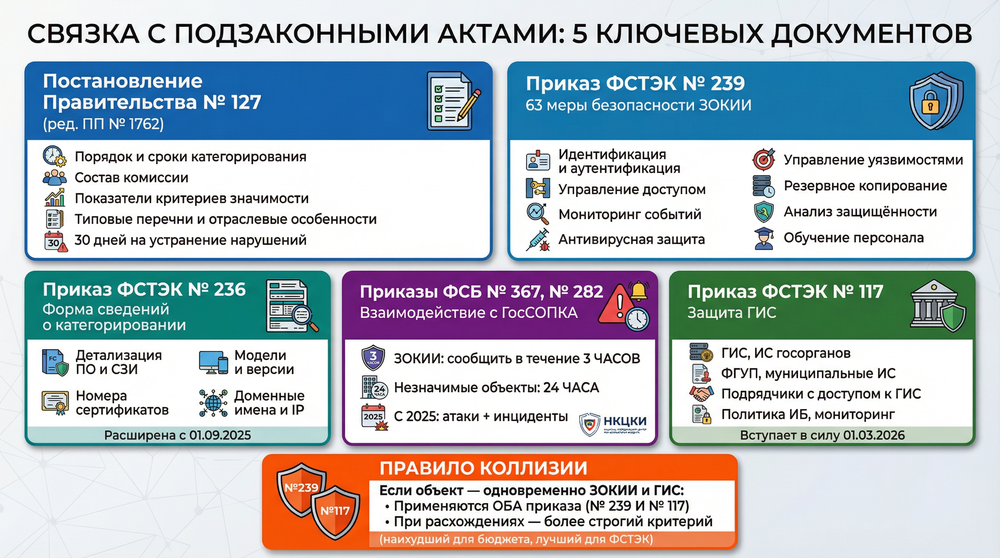

1.3. Связка 187-ФЗ с подзаконными актами

ПП РФ №127 (в редакции ПП №1762) — базовые правила категорирования:

- порядок и сроки;

- состав комиссии;

- показатели критериев значимости;

- учёт типовых отраслевых перечней и отраслевых особенностей;

- 30 дней на устранение нарушений после выявления.

Приказ ФСТЭК №239 — требования по защите значимых объектов КИИ (63 меры):

- идентификация и аутентификация;

- управление доступом;

- регистрация и мониторинг событий;

- антивирусная защита;

- управление уязвимостями;

- резервное копирование;

- анализ защищённости;

- обучение персонала.

Приказ ФСТЭК №236 — форма сведений о результатах категорирования, с 1 сентября 2025 года — с расширенной детализацией по ПО, СЗИ, доменам и IP.

Приказы ФСБ №367, №282 — взаимодействие с ГосСОПКА:

- сообщать об инцидентах на ЗОКИИ не позднее 3 часов;

- о менее значимых инцидентах — не позднее 24 часов;

- с 2025 года — расширение до сообщений об атаках, а не только инцидентах.

Приказ ФСТЭК №117 — защита ГИС и родственных систем:

- распространяется на ГИС, ИС госорганов, ФГУП, муниципальные ИС и подрядчиков;

- вводит требования к политике ИБ, ролям, мониторингу, обеспечению непрерывности.

Правило коллизии:

- если объект КИИ является одновременно ЗОКИИ и ГИС, применяются оба набора требований: Приказ №239 и Приказ №117;

- при расхождениях берётся более строгий критерий (наихудший для бюджета, лучший для ФСТЭК).

Казалось бы, четкая структура, границы. Но, хотели как лучше, получилось еще лучше.

1.4. Серые зоны и правовая неопределённость

Серая зона №1: отраслевые особенности категорирования

На 13 января 2026 года отраслевые особенности категорирования находятся в статусе проектов.

Формально ПП №127 (в редакции ПП №1762) говорит, что категорирование проводится с учётом отраслевых особенностей, но фактически учитывать пока нечего.

Риск:

- вы проводите категорирование в 2025–2026 гг. без отраслевых особенностей;

- в 2026 утверждаются отраслевые особенности;

- ФСТЭК требует пересмотра категорий.

Срок пересмотра 90 дней прямо указан в ПП №127 только для случая изменения показателей критериев значимости. Для отраслевых особенностей срок формально не определён. ФСТЭК может ориентироваться на те же 90 дней, но это будет уже через письма и разъяснения, а не через норму в ПП.

Тактика:

- Официальный запрос во ФСТЭК: «Допускается ли категорирование по ПП №127 без отраслевых особенностей до их утверждения? Какие сроки пересмотра категорий после утверждения отраслевых особенностей?»

- В акте категорирования фиксировать: «Категорирование проведено по ПП РФ №127 в ред. ПП №1762 без учёта отраслевых особенностей в связи с их отсутствием на дату категорирования. Акт подлежит пересмотру в течение 90 дней после утверждения отраслевых особенностей.»

- В бюджете 2026 закладывать ресурс на перекатегорирование.

Классическая бумага никогда не бывает лишней.

Серая зона №2: доверенные ПАК

Концепция доверенных ПАК введена на уровне закона и подзаконных актов, но детальные критерии доверенности и формальный реестр доверенных ПАК находятся в стадии донастройки.

Здесь нужно развивать два качества: канцеляризм и творческое мышление.

Проблема:

- Указ №250 и ПП №1912 фактически вытесняют иностранные решения с ЗОКИИ;

- критерии «доверенности» ПАК до конца не формализованы;

- риск — вы закупили ПАК, он в теории «российский», но при последующем утверждении критериев в реестр доверенных ПАК он не попадает.

Тактика (минимизация регуляторного риска):

- Опираться на:

- включение ПО в Единый реестр российских программ;

- наличие сертификатов ФСТЭК/ФСБ на СЗИ, входящие в состав ПАК;

- официальные сведения производителя об отсутствии иностранных компонентов.

- До закупки запрашивать письменное разъяснение ФСТЭК применительно к конкретному ПАК (модель, версия, конфигурация).

- В договор с поставщиком включать жёсткий пункт: «В случае непризнания поставленного ПАК доверенным в соответствии с официально утверждёнными критериями и/или исключения ПАК из реестра доверенных ПАК поставщик за свой счёт обеспечивает его замену на ПАК, соответствующий требованиям.»

- В протоколе комиссии по категорированию фиксировать обоснование выбора ПАК.

Серая зона №3: статус подрядчиков и аутсорсеров

187-ФЗ привязан к субъектам КИИ, а не к их подрядным организациям. При этом Приказ №117 уже прямо заходит в зону подрядчиков, имеющих доступ к ГИС.

Для КИИ (не ГИС) прямой нормы по подрядчикам нет, но практика проверок ФСТЭК уже требует:

- наличие внутреннего порядка предоставления доступа подрядчикам к объектам КИИ;

- логирование действий подрядчиков;

- включение требований по ИБ в договоры.

Риск: регулятор предъявляет требования через общие формулировки типа «обеспечить выполнение требований ИБ в отношении лиц, имеющих доступ к ЗОКИИ», а у вас в договорах — тишина и добрые намерения.

Тактика:

- Внутренний документ — «Порядок предоставления доступа подрядным организациям к объектам КИИ», по аналогии с пунктом 5б.1 Приказа №117.

- Типовые договорные условия:

- подрядчик обязуется соблюдать требования ИБ субъекта КИИ;

- запрещено передавать доступ третьим лицам без письменного согласия;

- обязанности по уведомлению субъекта КИИ о нарушениях ИБ в течение 3 часов;

- обязанность вести журналы действий персонала подрядчика и предоставлять их субъекту КИИ.

- Ведение реестра подрядчиков с доступом к объектам КИИ (ФИО, должность, организация, дата предоставления/отзыва доступа, перечень систем).

Чек-лист проверки подрядчика:

- Есть ли у подрядчика ответственное лицо/подразделение по ИБ?

- Есть ли у подрядчика утверждённая политика ИБ?

- Использует ли подрядчик сертифицированные СЗИ при доступе к ЗОКИИ?

- Проводится ли обучение персонала по ИБ (наличие журналов/сертификатов)?

- Готов ли подрядчик предоставить журнал действий своих специалистов по требованию?

- Согласен ли подрядчик на проведение проверок/аудитов со стороны субъекта КИИ или ФСТЭК?

Если подрядчик на эти вопросы отвечает «нет», но вы даёте ему доступ к ЗОКИИ — это не подрядчик, это потенциальный соавтор протокола проверки ФСТЭК.

Серая зона №4: пограничные субъекты и инфраструктуры

Сюда попадают:

- дочерние компании системообразующих предприятий;

- операторы ИТ-платформ для КИИ-клиентов;

- провайдеры облаков и ЦОДов;

- совмещённые сети (КИИ + корпоративка).

Позиции, проявляющиеся в практике ФСТЭК:

- оператор ЦОДа/облака признаётся субъектом КИИ, если:

- обслуживает ≥3 субъектов КИИ с ЗОКИИ; или

- обеспечивает размещение ≥50% ЗОКИИ одного крупного субъекта КИИ;

- имеет административный доступ к ЗОКИИ (управление конфигурацией, мониторинг, патчинг).

- смешанная сеть (КИИ + «обычные» ИС): если выделение сегментов невозможно или чисто формальное, объектом КИИ признаётся вся сеть.

Тактика:

- В спорных случаях — официальный запрос в отраслевой регулятор (ЦБ, Минэнерго, Минцифры) или ФСТЭК.

- В протоколе комиссии фиксировать позицию: «По результатам обращения в [регулятор] (№…, дата) объект [описание] не относится к объектам КИИ / относится к объектам КИИ по следующим основаниям…»

2. Кто субъект КИИ в 2026 году и где границы

Что там было про мужика и гром оставим за скобками.

2.1. Критерии отнесения к субъектам КИИ

Субъект КИИ — государственный орган, государственное учреждение, российское юридическое лицо или организация, управляющая единой сетью электросвязи, если они владеют на праве собственности, аренды или ином законном основании ИС/ИТКС/АСУ, функционирующими в одной из сфер статьи 2 187-ФЗ.

Ключевые критерии:

- Организационно-правовой — не ИП

- Отраслевой — деятельность в одной из 14 сфер 187-ФЗ

- Технический — наличие ИС/ИТКС/АСУ в управлении (собственность, аренда, иное законное основание)

- Содержательный — соответствие типовым членам перечня объектов КИИ или наличие последствий отказа по показателям критериев значимости (ПП №127).

2.2. Чем грозит «игра в несубъекта»

Отсутствие комиссии по категорированию, актов и сведений во ФСТЭК трактуется как нарушение порядка категорирования (ст. 13.12.1 КоАП РФ) и/или непредставление сведений (ст. 19.7.15 КоАП РФ). Более подробно в пятой части материала.

3. Объект КИИ и логика категорирования

Объект КИИ — информационная система, ИТКС или АСУ, используемая для управления технологическими процессами либо оказания услуг/функций в сферах из перечня 187‑ФЗ (здравоохранение, транспорт, связь, финансы, ТЭК и т.п.).

Ключевой момент: не любая ИС в организации, а только та, отказ или нарушение функционирования которой способен вызвать последствия «общественно значимого» уровня (жизнь/здоровье, безопасность государства, устойчивость экономики, оборона и т.д.).

- Объект КИИ — ИС/ИТКС/АСУ, отказ которых создаёт последствия из критериев значимости.

- ЗОКИИ — объект КИИ с присвоенной категорией значимости I, II или III.

- Категория значимости — числовая маркировка масштаба катастрофы.

3.1. Практическая сегментация

Рекомендации:

- избегать «монстра» в виде одного объекта на всю компанию;

- не нарезать цепочку критического процесса на десяток «микрообъектов», по каждому из которых потом надо отчитываться;

- не путать бизнес-процессы с техническими объектами.

3.2. Алгоритм категорирования

Алгоритм «вход–процесс–выход–ответственный–риски» начинает реально снижать, а не маскировать риски только если одновременно выполняются три условия:

протоколы и акты живут в одной версии реальности с CMDB/конфигами/логами (сквозная трассировка изменений);

соблюдается табу на «заднее число» и «витринную архитектуру», подкреплённое личной ответственностью членов комиссии;

для каждого шага описано, какие технические и юридические артефакты считаются достаточным доказательством исполнения.

Во всех остальных случаях этот алгоритм — аккуратная оболочка вокруг того же хаоса, просто лучше структурированного для последующей юридической экзекуции.

4. Ответственность, проверки и ошибки

Регулятор перестал играть в формальную проверку документов и сверяет сведения с реальной архитектурой (оборудование, адреса, версии ПО и СЗИ).

Критичная зона — скрытые и «забытые» элементы ИТ-ландшафта: тестовые стенды, временные решения, «ещё один сервер, чтобы не упало». Именно они чаще всего и ломают соответствие сведениям во ФСТЭК

Административная — по ст. 13.12.1 и 19.7.15 КоАП РФ, штрафы до 500 тыс. руб. для юрлиц.

Уголовная — ст. 274.1 УК РФ (неправомерное воздействие на КИИ) и ст. 293 УК РФ (халатность).

На конец 2025 года обсуждаются проекты изменений ст. 274.1 УК РФ с уточнением последствий, но они ещё не приняты. Это не повод расслабляться, скорее наоборот: ужесточение — вопрос времени.

Каталог типовых ошибок

- Занижение категории значимости

- Отсутствие пересмотра после модернизации

- Отсутствие контроля подрядчиков

- Фиктивное сканирование уязвимостей

- Несоответствие реальной архитектуры сведениям в реестре

Что в итоге?

В реальности создание системы КИИ — это не теоретическая схема, а работа в условиях хаоса: люди ошибаются, старые системы конфликтуют с новыми, а регуляторные требования часто меняются.

Поэтому строить развёртку нужно в два слоя.

Первый — идеальный, как эталонная модель: кто является субъектом КИИ, какие объекты включены (ИС, АСУ ТП, ИТКС), как формируются категории, какие принципы защиты.

Второй — операционный, где всё приземляется на конкретные системы, процессы и людей. Здесь важно провести диагностику:

- формально и фактически определить, кто именно подпадает под статус субъекта КИИ;

- сделать инвентаризацию всех объектов — ИС, АСУ ТП, ИТКС, включая пограничные сервисы на стыке ИТ/ОТ;

- выделить «серые зоны» между бизнесом, подрядчиками и инфраструктурой, особенно там, где объект КИИ пересекается с ГИС (двойное регулирование: КИИ + готовящийся к вступлению Приказ ФСТЭК №117 с 01.03.2026).

После этого выполняется категорирование — первичное или пересмотр существующих категорий с учётом новых правил (ПП РФ №1762 от 01.09.2025). Делается это официально, через комиссию.

Реалистичная оценка: даже при наличии актуальной CMDB и согласованной позиции ИТ, ИБ и юристов процесс занимает несколько недель и несколько заседаний — инвентаризация, моделирование угроз, расчёт критериев значимости, подготовка актов, направление сведений во ФСТЭК. «Одно заседание» возможно только для тривиальных объектов при идеальных условиях, что противоречит заявленному «хаосу».

Отсутствие единой утверждённой методики расчёта показателей — каждый субъект интерпретирует требования самостоятельно, что создаёт риски при проверках.

Контур безопасности (ЗОКИИ) проектируется под Приказ ФСТЭК №239, с реальными, а не бумажными, компенсирующими мерами (п. 12.7). Проблема: регуляторы часто ожидают сертифицированные СЗИ, что конфликтует с «встроенной» защитой АСУ ТП — требуется инженерное обоснование эквивалентности.

Если объект КИИ одновременно является ГИС (органы госвласти, госуправления), с 01.03.2026 параллельно применяется Приказ ФСТЭК №117 — новые требования к защите ГИС, включая работу с подрядчиками. Гармонизация требований №239 (КИИ) и №117 (ГИС) отсутствует — риск противоречивых трактовок при проверках.

Темпоральный разрыв 2025-2026: методические материалы по новым правилам категорирования и отраслевым особенностям публикуются медленнее, чем вступают в силу сами требования — субъекты КИИ обязаны соблюдать нормы до появления полноценной методологии. Это зона высокой турбулентности.

Работа с подрядчиками КИИ: Приказ №239 не содержит детальных требований к подрядчикам (в отличие от нового №117 для ГИС). На практике — либо распространение требований №235/№239 через договор, либо регуляторная серая зона с рисками при инцидентах.

Система КИИ строится не как абстрактная модель, а как инженерный объект в агрессивной среде — с учётом методических вакуумов, коллизий регуляторных режимов и неизбежных компромиссов между формальным соответствием и операционной реальностью.

Пользователь портала или случайный читатель, который считает себя далеким от понятий «субъект или объект КИИ» может привычно включить клиповое мышление и почувствовать облегчение, что КИИ — это там, далеко. Но здесь вынужден немного скорректировать, что милая зверушка под названием «средство обмена сообщениями Макс» и цифровой рубль, если еще не появились, то скоро появятся в жизни буквально каждого.

Кто выживет?

Те, кто умеет адаптироваться быстрее, чем меняется нормативка, и документировать свои действия так, чтобы при проверке было чем обосновать каждое решение.

Остальные будут платить штрафы, оправдываться перед акционерами и искать адвокатов по ст. ст. 274.1, 293 УК РФ.

Система КИИ строится в условиях регуляторной турбулентности, методологических вакуумов и политических императивов.